18-Burp Suite

集成化,自动化,可扩展的渗透测试工具

-p 指定 payload

-f 指定输出格式

-e 指定使用的 encoder 编码免杀

-a 指定 payload 的目标架构

-o 保存 payload 文件输出

-b 设定规避字符集

-n 为 payload 预先指定一个 NOP 滑动长度

-s 设定有效攻击载荷的最大长度(文件大小)

-i 指定 payload 的编码次数

-c 指定一个附加的 win32 shellcode 文件

-x 指定一个自定义的可执行文件作为模板

-k 保护模板程序的动作,payload 作为新的进程运行

-v 指定一个自定义的变量,以确定输出格式

逻辑漏洞,指开发人员设计程序时逻辑不严密,导致攻击者可以修改、绕过或中断整个程序,让程序按开发者预料之外的方式执行。

验证码爆破:pkav

暴力破解漏洞:bp intruder

限制 IP 爆破:代理池

限制密码错误次数:弱密码爆破账户

多字段爆破:bp grep 或自己写脚本

Authorization 爆破:编码后的用户名与密码爆破

未授权漏洞:

session:

利用服务器的 session 不变机制,借他人之手获得认证和授权并冒充他人

漏洞原理:请求登录过程中 URL 带有 session,发送带有 session 的 URL 给相关人员诱导其登录获取身份信息

cookie:

cookie 中有明文或只是简单编码,伪造 cookie 信息

未进行登录凭证验证:直接访问后台

Remote Dictionary Service

RDB: Redis DataBase (默认)

AOF: Append Only File

redis-cli -h example.com -p 6379 |

Remote Code/Command Execute, RCE

危害:

命令 command 注入

| 函数 | 作用 |

|---|---|

| system () | 执行外部程序并显示输出 |

| exec (), shell_exec () | 通过 shell 环境执行命令,并将完整的输出返回为字符串 |

| pcntl_exec () | 在当前进程空间执行指定程序 |

| passthru () | 执行外部程序并显示原始输出 |

| popen () | 打开进程文件指针 |

| proc_open () | 执行一个命令,并打开用来输入/输出的文件指针 |

XML: eXtensible Markup Language, 可扩展标记语言

用作配置文件,交换数据

XML 格式要求:

XML 格式校验:

DTD: Document Type Definition, 文档类型定义

内部实体 internal entity

外部实体 external entity

如果 Web 应用的脚本代码没有限制 XML 引入外部实体,会导致用户可以插入外部实体,其中的内容会被服务器端执行,插入的代码可能导致任意文件读取、系统命令执行、内网端口探测、攻击内网网站等危害。

无回显利用:

DNSLog, http 接口参数写入文件

php curl 扩展:

获取网页资源,爬虫

webservice, 获取接口数据

FTP, 下载文件

php.ini extension=php_curl.dll

SSRF: Server-Side Request Forgery, 服务端请求伪造,由攻击者构造形成由服务端发起请求的一种安全漏洞。

危害:

可能导致 SSRF 漏洞的函数:

curl_exec (): 执行 cURL 会话

file_get_contents (): 将整个文件读入为一个字符串

fsockopen (): 打开一个网络连接或一个 Unix 套接字连接

目录遍历漏洞/文件任意访问漏洞

通过接口动态包含

可用于包含恶意代码或图片马

包含敏感文件

| 漏洞 | 描述 | 原因 | 后果 |

|---|---|---|---|

| XXE | XML 外部实体注入 | 使用 XML 传输数据,并且允许解析外部实体 | 导致访问敏感文件,探测端口,执行系统命令等 |

| SSRF | 服务顿请求伪造 | 使用了 curl_exec () 之类的函数 | 导致端口扫描,攻击内网主机,绕过防火墙,获取敏感信息,访问大文件造成内存溢出,操作 Redis 等问题 |

| RFI | 远程文件包含 | 使用了 include | 导致任意文件访问,包含 shell 代码 |

需要配置 php.ini:

allow_url_fopen=On

allow_url_include=On

代码短,只有一行代码。

应用场景多,可以单独生成文件,也可以插入到图片中。

安全性高,隐匿性强,可以变形免杀。

体积小,功能少,只有文件上传功能。

体积大,功能全,能够管理数据库、文件管理、对站点进行快速信息收集,甚至能够提权。

中国菜刀,中国蚁剑,weevely, godzilla, behinder

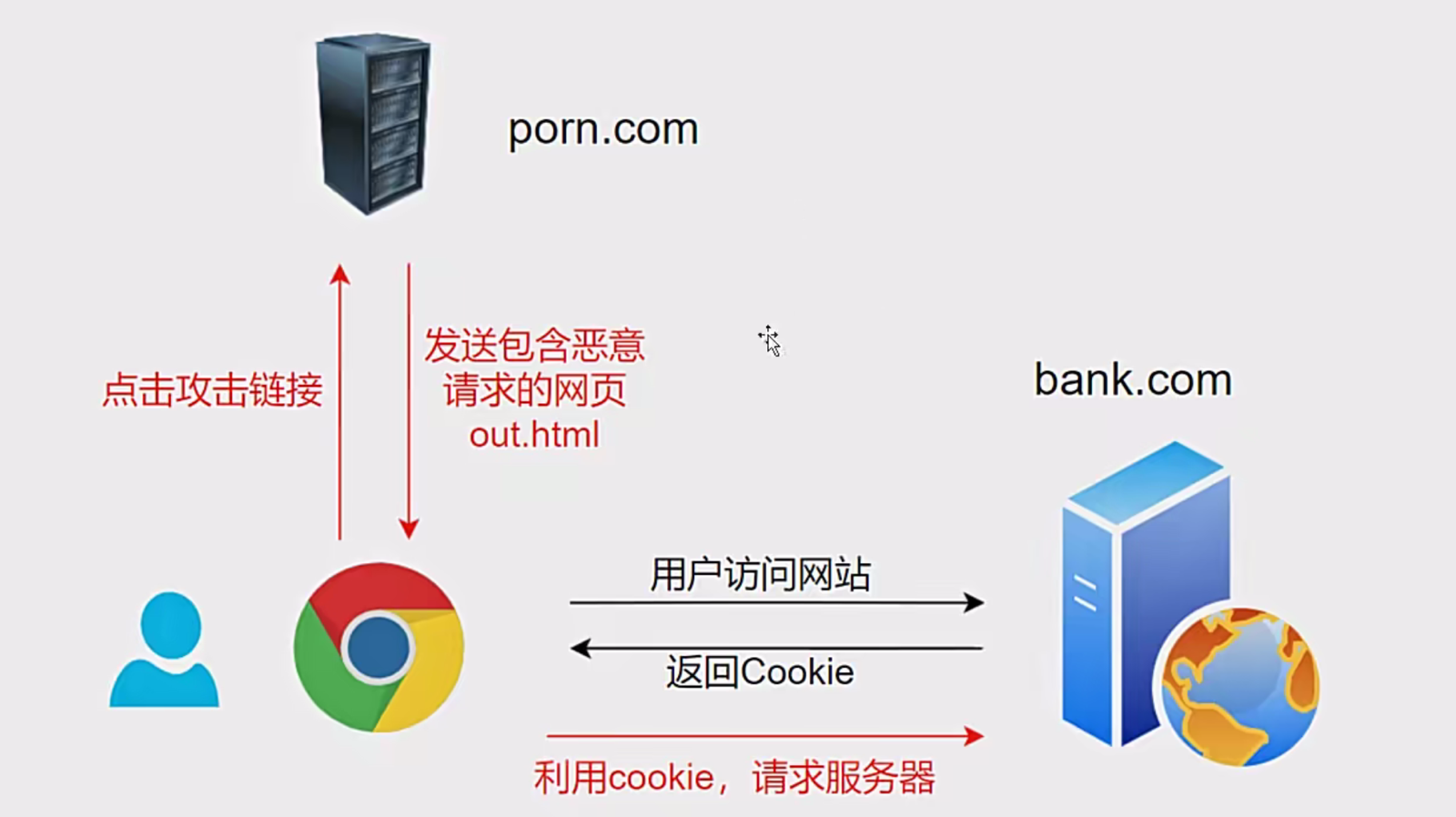

CSRF (XSRF): Cross-Site Request Forgery, 跨站请求伪造

典型案例:Gmail CSRF 漏洞设置邮件转发,Weibo CSRF 漏洞自动关注账号。

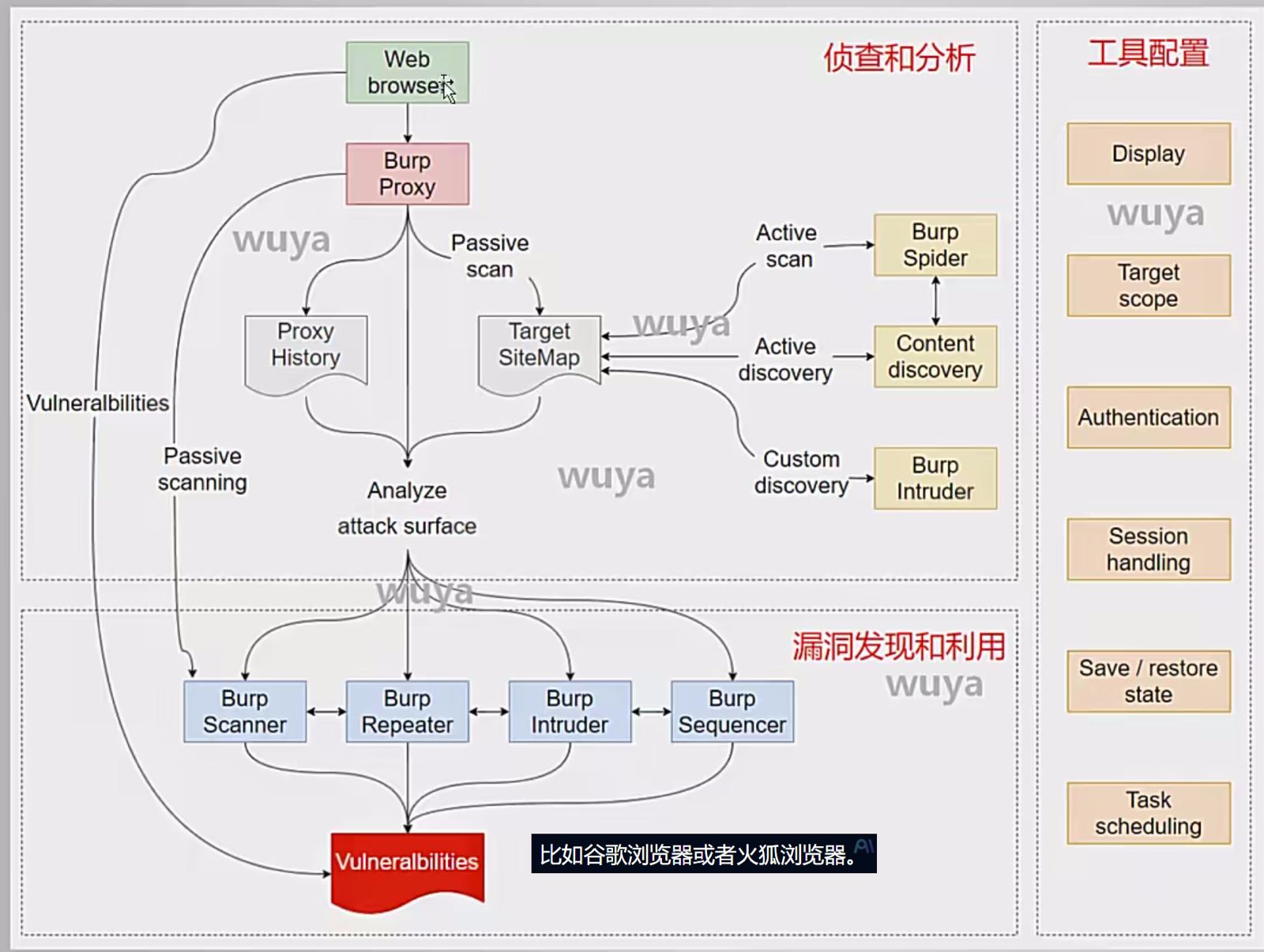

Burp Suite

CSRF Tester

github.com/s0md3v/Bolt

区分请求来自自己的前端页面还是第三方网站

或让自己的前端页面的请求与伪造请求不一样

HTTP Request Header: Referer: 引用页,来源页面,用于跟踪来源,如访问统计和广告效果

客户端的 Cookie: 记录登录状态,跟踪用户行为

服务端的 Session

获取和设置:

document.cookie; |

无法删除,只能通过更改过期时间删除。

<script>alert(1)</script> |